Attacco alla catena di approvvigionamento: quando gli attacchi informatici arrivano tramite aggiornamento

Un attacco alla catena di fornitura IT mira a manipolare il processo di produzione del software di terze parti, dallo sviluppo all'aggiornamento, in modo che il codice dannoso sia spinto fuori invece di un aggiornamento. Questa catena di approvvigionamento IT è vulnerabile e i criminali informatici la attaccano sempre più spesso. Questo perché un tale attacco alla catena di approvvigionamento è efficiente per loro: se possono manipolare i pacchetti software e le piattaforme dei venditori [...]

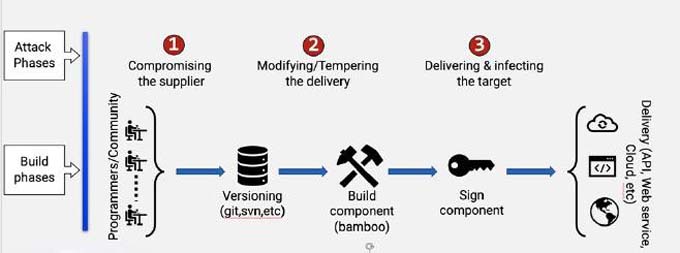

I teatri di un attacco alla catena di approvvigionamento

Una catena di approvvigionamento compromessa è difficile da rilevare per i clienti colpiti. Pertanto, i criminali informatici hanno abbastanza tempo per causare danni - come l'esfiltrazione di dati, gli attacchi ai sistemi o l'interruzione dei processi. Questi attacchi sono diversi dai precedenti attacchi rivolti ai singoli clienti e rappresentano una sfida anche per gli esperti. Non per niente le stime dell'Agenzia dell'Unione Europea per la sicurezza informatica, ENISALa minaccia è alta anche per quelle aziende le cui difese IT sono in realtà abbastanza ben stabilite.

- Fase uno - Programmazione: Questi attacchi sono relativamente facili da rilevare. Iniziano tramite mail mirate, exploit e siti web maligni per ottenere l'accesso al codice di programmazione. È relativamente facile per un hacker cambiare il codice a quel punto. Ma ciò che hanno cambiato è visibile nei registri.

- Fase due - Versioning: Gli attaccanti possono lanciare un attacco tramite un protocollo di desktop remoto (RDP) con poco sforzo. Le password deboli e gli exploit di un'applicazione li aiutano a fare questo. Possono anche avere versioni modificate distribuite in modo ridotto o ritardato, perché hanno accesso diretto al codice sorgente e ai log e lasciano poche tracce. Ma il codice modificato dimostra la manipolazione.

- Fase tre - Attuazione (Build): Qui diventa più impegnativo per gli hacker, ma purtroppo anche per la difesa. I mezzi sono quelli vecchi e gli attaccanti usano attacchi RDP, password deboli ed exploit nell'applicazione. Ma hanno bisogno di una buona comprensione degli script. Questo perché le modifiche necessarie delle singole costruzioni richiedono molto tempo e sono complesse. Il codice modificato può essere nascosto. La difesa dovrebbe anche controllare le versioni successive dello script individualmente per rilevare le manipolazioni.

- Fase Quattro - Firmare i componenti: Se l'attaccante viene coinvolto ora, non deve manipolare il codice. Sostituisce semplicemente il codice attuale con del codice maligno. Ma una convalida nel concetto di catena di approvvigionamento rifiuterà questo falso aggiornamento. Gli hacker devono quindi soddisfare alcuni criteri minimi di aggiornamento legale nei loro programmi falsi.

- Fase cinque - Consegna: Anche qui, un attaccante deve solo scambiare i componenti. Ma i componenti maligni non hanno una firma e possono essere riconosciuti da essa.

Come possono proteggersi le PMI?

Anche se gli attacchi avvengono nella catena di approvvigionamento del fornitore di aggiornamenti, gli attacchi colpiscono anche le piccole e medie imprese. Per armarsi contro i danni di un presunto aggiornamento legale, dovrebbero seguire queste misure:- A Implementare una sicurezza informatica completache include Endpoint Detection and Response (EDR), ma che vede e segnala anche connessioni di dati sospette grazie alla Threat Intelligence. Un sintomo comune di un attacco di successo alla catena di approvvigionamento è la comunicazione con un server maligno di comando e controllo. Le aziende con risorse IT limitate, in particolare, dovrebbero anche fare uso di un servizio di rilevamento e risposta gestito (MDR) e quindi della competenza e del tempo degli analisti di sicurezza IT. Solo attraverso la combinazione di EDR e MDR i responsabili possono vedere le anomalie che si verificano.

- Altrettanto importante è Educare i dipendenti sul phishingper prevenire il dirottamento di un'identità nel processo della catena di approvvigionamento.

- Centrale in questo è il Conoscere e rivedere continuamente i processi della catena di approvvigionamento di un'azienda.. Un responsabile IT sa anche quali aggiornamenti di software o servizi ottiene da chi e quando? Quale hardware acquista e come si protegge dalla ricezione di malware attraverso di esso? Ogni responsabile della sicurezza dovrebbe porre le seguenti domande al proprio fornitore IT: - Il processo di sviluppo del software/hardware del fornitore è documentato, tracciabile e verificabile? - La correzione delle vulnerabilità note viene presa in considerazione nella progettazione e nell'architettura del prodotto, nella protezione del runtime e nella revisione del codice? - Come fa il fornitore a tenere informato il cliente sulle vulnerabilità emergenti? - Quali opzioni ha il fornitore per affrontare le vulnerabilità "zero-day", ovvero quelle vulnerabilità che sono progettate nel software fin dall'inizio e che vengono scoperte solo in seguito? - In che modo il fornitore gestisce e monitora i processi di produzione di un software e di un aggiornamento? - Cosa fa il fornitore per proteggere i suoi aggiornamenti da manipolazioni e malware? - Che tipo di controlli vengono effettuati sul personale del fornitore e con quale frequenza? - Quanto è sicuro il rollout degli aggiornamenti?

Questo articolo è apparso originariamente su m-q.ch - https://www.m-q.ch/de/supply-chain-attacke-wenn-cyber-angriffe-per-update-kommen/