La cyber-résilience est à la traîne ? Trois erreurs sont souvent à l'origine de cette situation

La cyber-résilience n'est pas seulement un "nice to have", mais plutôt un concept que les entreprises devraient suivre afin d'établir une sécurité globale, y compris un rétablissement aussi rapide que possible après un incident. Cela comprend la protection contre les cyberattaques ainsi que les technologies et processus nécessaires qui doivent intervenir après une attaque avec des conséquences.

Les conséquences d'une cyberattaque peuvent être dévastatrices. Elles vont des pertes financières aux conséquences juridiques en passant par les atteintes à la réputation. Et les risques augmentent. Dernier Études confirment que les attaquants de ransomware parviennent à crypter les données dans 71 pour cent des attaques et que le coût de la récupération est globalement multiplié par deux en cas de paiement d'une rançon. En outre, en Allemagne, 30 % des attaques de ransomware s'accompagnent d'un vol de données.

La bonne nouvelle, c'est que les entreprises peuvent s'en protéger en tenant compte des cinq piliers de la cyber-résilience : identifier, protéger, détecter, réagir et rétablir. Toutefois, des erreurs se produisent régulièrement lors de la mise en œuvre de la cyber-résilience, ce qui implique par la suite une sécurité présumée - exactement jusqu'à ce que les cybercriminels trouvent une faille dans le mur de protection apparemment sûr et causent de gros dégâts. L'expérience des spécialistes de la sécurité et de la récupération des données d'Arcserve montre que, dans les entreprises concernées, il s'agit généralement de trois erreurs qui entraînent un risque élevé et contribuent par la suite aux dommages causés par les cyberattaques.

La valeur des données numériques est sous-estimée

L'une des erreurs les plus lourdes de conséquences dans les efforts de cyber-résilience est que les entreprises évaluent mal l'importance et la valeur de leurs données. Pour mettre en œuvre la stratégie de cyber-résilience dans le domaine de la cybersécurité, il est essentiel de bien comprendre la valeur exacte des données, y compris la propriété intellectuelle, les données des clients et les informations protégées. Ce n'est qu'à ce moment-là que les responsables prennent conscience de l'importance des données pour l'entreprise et des ressources, des budgets et des solutions nécessaires pour les protéger. Souvent, une prise de conscience insuffisante conduit à des mesures de protection inadéquates, telles que des mots de passe faibles, des logiciels obsolètes et des contrôles d'accès inadéquats, et expose l'entreprise aux cybermenaces en premier lieu.

Le fait est qu'avec la dépendance croissante aux technologies numériques et aux processus décisionnels basés sur les données, les valeurs numériques sont plus précieuses que jamais. Pourtant, les cybercriminels sont à l'affût de ces mêmes données, car en plus du cryptage, de l'interruption de l'activité et de la demande de rançon, elles peuvent être vendues en sous-sol à des prix exorbitants. Les entreprises devraient donc procéder à une évaluation approfondie des risques afin d'identifier leurs valeurs les plus importantes, de mieux comprendre les talons d'Achille potentiels et de mettre en œuvre des instructions de sécurité robustes pour protéger les données. Ces mesures devraient inclure une surveillance continue, l'application de correctifs et la mise à jour des systèmes et des logiciels, ainsi que la mise en œuvre de mécanismes d'authentification forts et de protocoles de chiffrement.

Les entreprises devraient également accorder une attention particulière à l'examen des systèmes d'exploitation et des applications potentiellement obsolètes. En effet, ceux-ci peuvent représenter un problème important et une lacune considérable dans la stratégie de protection des données - par exemple lorsqu'un fournisseur de sauvegarde ne peut pas prendre en charge les systèmes d'exploitation obsolètes. Il est important de vérifier combien d'applications héritées fonctionnent sur d'anciens systèmes d'exploitation et si elles peuvent être sauvegardées. Si une entreprise utilise encore des applications anciennes - éventuellement par obligation - et qu'elles ne peuvent pas être sauvegardées, il faut absolument résoudre ce problème afin de garantir la protection et la sécurité des données.

La gestion inefficace des risques par des tiers

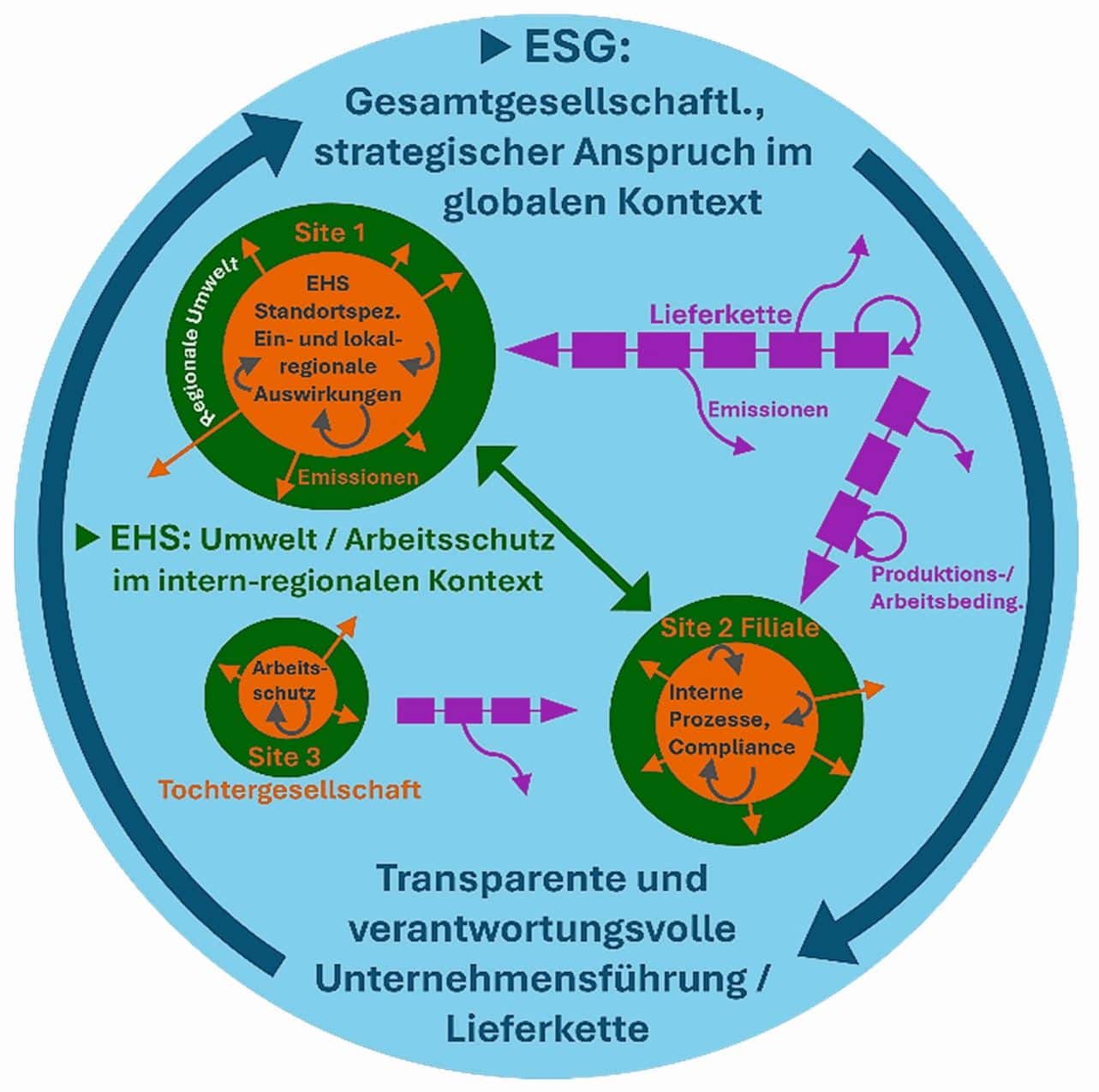

De nombreuses entreprises s'appuient de plus en plus sur des tiers, des fournisseurs et des prestataires de services pour soutenir leurs activités. Ces partenaires externes ont souvent accès à des systèmes, des données et des réseaux importants. Or, tous les fournisseurs tiers ne disposent pas d'une structure de cybersécurité solide et peuvent donc devenir un point faible critique ou une porte d'entrée pour les cyberattaques.

Les entreprises omettent souvent d'évaluer en profondeur la cybersécurité de leurs fournisseurs tiers et de s'assurer qu'ils respectent au moins les mêmes normes de sécurité qu'elles-mêmes. Une mauvaise cyber-résilience chez les tiers peut créer des points faibles dans la chaîne de cybersécurité. Les cybercriminels ont ainsi la possibilité d'exploiter des failles dans les systèmes de tiers et d'obtenir un accès non autorisé aux données ou aux systèmes d'une entreprise via la chaîne numérique (chaîne d'approvisionnement). Un contrôle préalable complet des fournisseurs tiers permet de remédier à cette situation. Leur capacité en matière de cybersécurité est ainsi évaluée, ce qui débouche en même temps sur des contrats et des accords solides dans lesquels les attentes en matière de sécurité et les responsabilités sont clairement définies. Bien entendu, ce statu quo unique n'est pas éternel. Un audit régulier des fournisseurs tiers permet de s'assurer qu'ils ne relâchent pas leurs efforts en matière de sécurité, mais qu'ils adaptent et développent leur sécurité en fonction de l'évolution constante du paysage des menaces. D'ailleurs, de tels audits constituent également la base du respect des règles de protection des données.

Le cyber-risque lié aux tiers est particulièrement aigu pour les entreprises qui travaillent dans un environnement de cloud hybride. En effet, prendre en charge différentes plateformes de cloud et s'assurer qu'elles fonctionnent bien ensemble peut s'avérer complexe et entraîner des failles de sécurité. La solution : les entreprises doivent élaborer une stratégie de protection et de récupération des données appropriée pour leur environnement de cloud hybride. Cela implique de choisir une solution de stockage en nuage qui offre des instantanés continus, plusieurs points de restauration et des contrôles de sécurité pour les environnements privés, publics et SaaS.

Les plans d'urgence sans tests sont rarement bons en cas d'urgence

Les entreprises investissent des ressources et des budgets considérables dans le développement de plans d'urgence. L'objectif est de neutraliser ou au moins d'atténuer les effets des cyberattaques en cas d'urgence. Toutefois, de tels plans disparaissent souvent dans un tiroir, sans autre examen ou adaptation continue, jusqu'à ce qu'ils soient un jour nécessaires. Mais il est alors souvent trop tard, car personne ne sait si le plan fonctionne vraiment, car l'interaction entre les collaborateurs et la technologie n'a pas été testée et exercée et car trop de conditions générales ont changé de manière significative depuis l'élaboration du plan. L'expérience montre que les stratégies et les plans de réponse aux incidents ne sont efficaces que s'ils sont régulièrement testés, affinés et mis à jour en fonction de l'évolution des cybermenaces et des besoins commerciaux.

Afin de remédier à ce problème et de déterminer l'efficacité des plans d'urgence, les entreprises devraient régulièrement effectuer des exercices ou des scénarios de cyber-attaque simulés. Ces exercices permettent d'identifier les lacunes et les points faibles des plans et de procéder aux ajustements nécessaires. Cela implique également une évaluation détaillée des tests afin de déterminer l'efficacité de la réponse et le potentiel d'optimisation. Cette boucle de feed-back continue est essentielle pour améliorer la capacité de réaction d'une entreprise ainsi que l'efficacité et la pertinence des plans.

Conclusion : en toute sécurité

Une chose est sûre : alors que le paysage des menaces continue d'évoluer, les entreprises doivent éviter les erreurs dans leurs efforts de cyber-résilience. La compréhension de la valeur des données, la gestion efficace des risques liés aux tiers et le test actif et régulier des plans d'urgence constituent la base d'une cyber-résilience opérationnelle et robuste.

Auteur :

René Claus est directeur commercial EMEA MSP chez Arcserve.

Cet article est paru initialement sur m-q.ch - https://www.m-q.ch/de/cyberresilienz-hinkt-oft-sind-drei-fehler-daran-schuld/