Attaque de la chaîne d'approvisionnement : quand les cyber-attaques arrivent par mise à jour

Une attaque contre la chaîne d'approvisionnement informatique a pour objectif de manipuler le processus de production d'un logiciel tiers, du développement à la mise à jour, de sorte qu'un code malveillant soit diffusé au lieu d'une mise à jour. Cette chaîne d'approvisionnement informatique est vulnérable et les cybercriminels l'attaquent de plus en plus. En effet, une telle attaque de la chaîne d'approvisionnement est efficace pour eux : s'ils peuvent utiliser les progiciels et les plates-formes logicielles des fournisseurs [...].

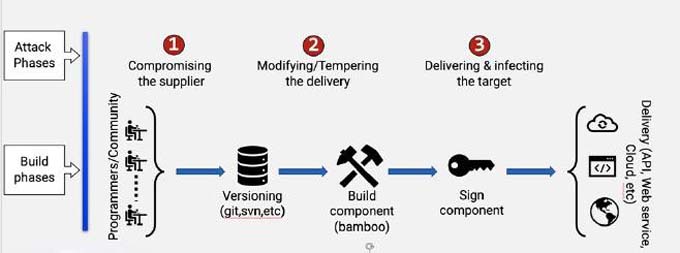

Les lieux d'une attaque de la chaîne d'approvisionnement

Une chaîne d'approvisionnement compromise est difficile à détecter pour les clients concernés. Les cybercriminels ont donc tout le temps de faire des dégâts, comme l'exfiltration de données, les attaques sur les systèmes ou l'interruption des processus. Ces attaques se distinguent de celles qui visaient jusqu'à présent des clients individuels et constituent un défi même pour les experts. Ce n'est pas pour rien que l'Agence de l'Union européenne pour la cybersécurité estime que "les attaques de ce type sont de plus en plus fréquentes", ENISALes entreprises qui ne sont pas équipées d'un système de défense informatique sont considérées comme très vulnérables.

- Phase 1 - Programmation : Ces attaques sont relativement faciles à détecter. Elles commencent par des courriers ciblés, des exploits et des sites web malveillants afin d'obtenir l'accès au code de programmation. Certes, il est relativement facile pour un pirate de modifier le code à ce moment-là. Mais ce qu'ils ont modifié est visible dans les journaux de bord.

- Phase deux - Versionnement : Les pirates peuvent mener une attaque à peu de frais via un protocole de bureau à distance (RDP). Les mots de passe faibles et les exploits d'une application les y aident. Il leur est également possible de diffuser des versions modifiées dans un cadre réduit ou retardé, car ils ont un accès direct au code source et aux logs et laissent peu de traces. Mais le code modifié prouve la manipulation.

- Phase trois - Mise en œuvre (Build) : C'est là que les choses deviennent plus exigeantes pour les pirates, mais malheureusement aussi pour la défense. Les moyens sont certes les mêmes qu'auparavant et les attaquants utilisent des attaques RDP, des mots de passe faibles et des exploits dans l'application. Ils ont toutefois besoin d'une bonne compréhension des scripts. En effet, les modifications nécessaires des différents builds demandent beaucoup de temps et sont complexes. Le code modifié peut être dissimulé. De même, les défenses devraient vérifier une à une les versions successives des scripts pour détecter les manipulations.

- Phase quatre - Signature des composants : Si l'attaquant intervient maintenant, il n'a pas besoin de manipuler le code. Il remplace simplement le code réel par un code malveillant. Mais une validation dans le concept de la chaîne d'approvisionnement refusera cette fausse mise à jour. Les pirates doivent donc respecter certains critères minimaux de mise à jour légale pour leurs faux programmes.

- Phase 5 - Livraison : Dans ce cas, un attaquant doit également se contenter de remplacer les composants. Mais les composants malveillants n'ont alors pas de signature et peuvent être reconnus par celle-ci.

Comment les PME peuvent-elles se protéger ?

Bien que les attaques aient lieu dans la chaîne d'approvisionnement du fournisseur de la mise à jour, elles touchent également les petites et moyennes entreprises. Pour se prémunir contre les dommages d'une mise à jour prétendument légale, elles devraient suivre les mesures suivantes :- Une mettre en œuvre une cybersécurité globaleLa solution de sécurité de l'entreprise comprend un système de détection et de réponse des points finaux (EDR) qui, grâce à la Threat Intelligence, voit et signale en même temps les connexions de données suspectes. En effet, un symptôme fréquent d'une attaque réussie de la chaîne d'approvisionnement est la communication avec un serveur de commande et de contrôle malveillant. Les entreprises disposant de peu de ressources informatiques devraient en outre faire appel à un service Managed Detection and Response (MDR) et donc à l'expertise et au temps d'analystes en sécurité informatique. Ce n'est qu'en combinant l'EDR et le MDR que les responsables peuvent voir les anomalies qui se produisent.

- Il est tout aussi important Sensibilisation des employés au phishingLe système de gestion des identités de la chaîne d'approvisionnement est un système de gestion des identités de la chaîne d'approvisionnement qui permet d'éviter le détournement d'une identité.

- Il est essentiel de connaître les processus de la chaîne d'approvisionnement d'une entreprise et les contrôler en permanence. Un responsable informatique sait-il seulement quelles mises à jour de logiciels ou de services il obtient, quand et auprès de qui ? Quel matériel acquiert-il et comment est-il protégé contre l'obtention de logiciels malveillants par ce biais ? Chaque responsable de la sécurité devrait poser les questions suivantes à son fournisseur informatique : - Le processus de développement logiciel/matériel du fournisseur est-il documenté, compréhensible et vérifiable ? - La correction des vulnérabilités connues est-elle prise en compte dans la conception et l'architecture du produit, la protection de l'exécution et la vérification du code ? - Comment le fournisseur tient-il le client informé des nouvelles vulnérabilités qui apparaissent ? - De quelles possibilités le fournisseur dispose-t-il pour corriger les vulnérabilités "zero-day", c'est-à-dire les vulnérabilités qui ont été créées dès le départ dans un logiciel et qui ne sont découvertes que plus tard ? - Comment le fournisseur gère-t-il et surveille-t-il les processus de production d'un logiciel et d'une mise à jour ? - Que fait le fournisseur pour protéger ses mises à jour contre les manipulations et les logiciels malveillants ? - Quel type de vérification des antécédents des employés du fournisseur est effectué et à quelle fréquence ? - Quel est le degré de sécurité du déploiement des mises à jour ?

Cet article est paru initialement sur m-q.ch - https://www.m-q.ch/de/supply-chain-attacke-wenn-cyber-angriffe-per-update-kommen/